ph0ebus's Blog|

漏洞简介

Apache Tomcat是一个流行的开源 Web 服务器和 Java Servlet 容器。

Apache Tomcat 应用程序在启用了servlet的写入功能(默认禁用)、使用Tomcat文件会话持久化、存储机制默认位置且包含可反序列化利用的依赖库时可以上传恶意序列化流,并触发反序列化进行进一步利用,可造成远程命令执行等危害。

影响版本

11.0.0-M1 <= Apache Tomcat <= 11.0.2

10.1.0-M1 <= Apache Tomcat <= 10.1.34

9.0.0.M1 <= Apache Tomcat <= 9.0.98

环境搭建

修改 tomcat 安装目录中 conf/web.xml 文件,设置 readonly 为 false

1 | <servlet> |

Apache-Struts2-文件上传逻辑绕过-CVE-2024-53677-S2-067 - y4tacker

漏洞简介

Apache Struts 是一个开源的、用于构建企业级Java Web应用的MVC框架。2024年12月,Apache 官方披露 CVE-2024-53677 Apache Struts FileUploadInterceptor 文件上传漏洞。在受影响版本中,若代码中使用了FileUploadInterceptor,当进行文件上传时,攻击者可能构造恶意请求利用目录遍历等上传文件至其他目录,在特定场景下可能造成代码执行。

影响版本

Struts 2.0.0 - Struts 2.3.37

Struts 2.5.0 - Struts 2.5.33

Struts 6.0.0 - Struts 6.3.0.2

环境搭建

https://github.com/proudwind/struts2_vulns/tree/master/s2vuls

第一次复现struts的漏洞,借助了这个项目搭建环境(自己尝试从零搭环境发现达不到预期效果,访问upload.action返回404,怪)

首发于奇安信攻防社区 https://forum.butian.net/article/639

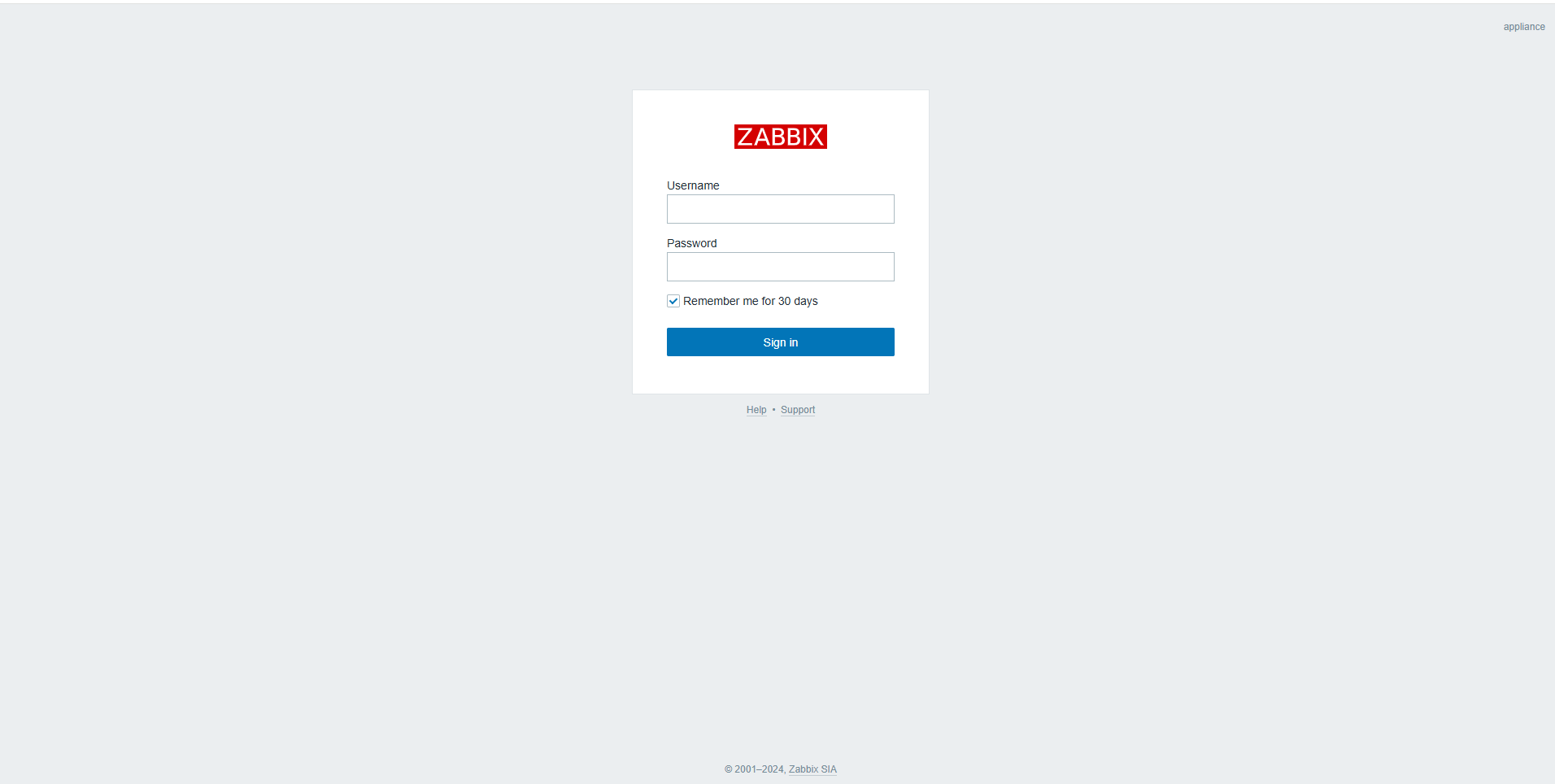

漏洞简介

Zabbix 是一款开源的网络监控和报警系统,用于监视网络设备、服务器和应用程序的性能和可用性。

攻击者可以通过API接口,向 user.get API端点发送恶意构造的请求,注入SQL代码,以实现权限提升、数据泄露或系统入侵。

影响版本

6.0.0 <= Zabbix <= 6.0.31

6.4.0 <= Zabbix <= 6.4.16

Zabbix 7.0.0

环境搭建

首发于奇安信攻防社区 https://forum.butian.net/article/631

https://github.com/kekingcn/kkFileView

简介

kkFileView为文件文档在线预览解决方案,该项目使用流行的spring boot搭建,易上手和部署,基本支持主流办公文档的在线预览,如doc,docx,xls,xlsx,ppt,pptx,pdf,txt,zip,rar,图片,视频,音频等等

环境搭建

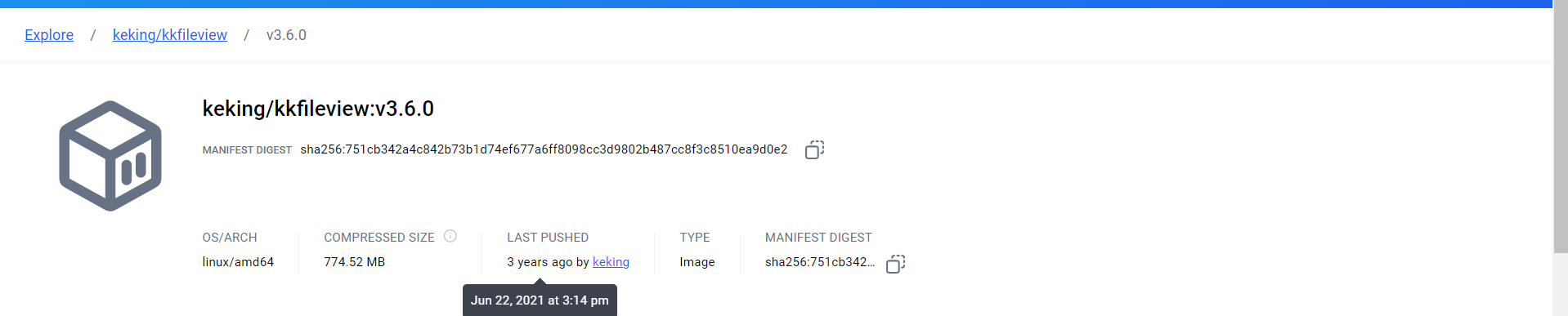

以v3.6.0环境搭建为例

首先从dockerhub下载官方docker镜像

pull下来后执行

1 | docker run -p 8012:8012 -p 5005:5005 -it --entrypoint /bin/bash keking/kkfileview:v3.6.0 |

Apache Struts2 文件上传分析(S2-066) - y4tacker

漏洞简介

Apache Struts 2是一个基于MVC设计模式的Web应用框架,可用于创建企业级Java web应用程序。

由于文件上传逻辑存在缺陷,威胁者可操纵文件上传参数导致路径遍历,某些情况下可能上传恶意文件,造成远程代码执行。

影响版本

Struts 2.0.0 - Struts 2.3.37 (EOL)

Struts 2.5.0 - Struts 2.5.32

Struts 6.0.0 - Struts 6.3.0

环境搭建

首发于先知社区:https://xz.aliyun.com/t/16708

https://www.geekcon.top/doc/ppt/GC24_SpringBoot%E4%B9%8B%E6%AE%87.pdf

http://squirt1e.top/2024/11/08/fastjson-1.2.80-springboot-xin-lian/

GitHub - luelueking/CVE-2022-25845-In-Spring: CVE-2022-25845(fastjson1.2.80) exploit in Spring Env!

前言

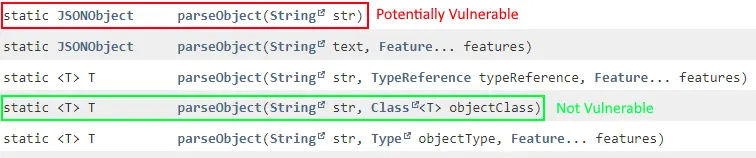

所有依赖 Fastjson 版本 1.2.80 或更早版本的程序,在应用程序中如果包含使用用户数据调用 JSON.parse 或 JSON.parseObject 方法,但不指定要反序列化的特定类,都会受此漏洞的影响。

在之前的研究中针对fj1.2.80已经有了三种常见的利用场景

GitHub - su18/hack-fastjson-1.2.80

漏洞简介

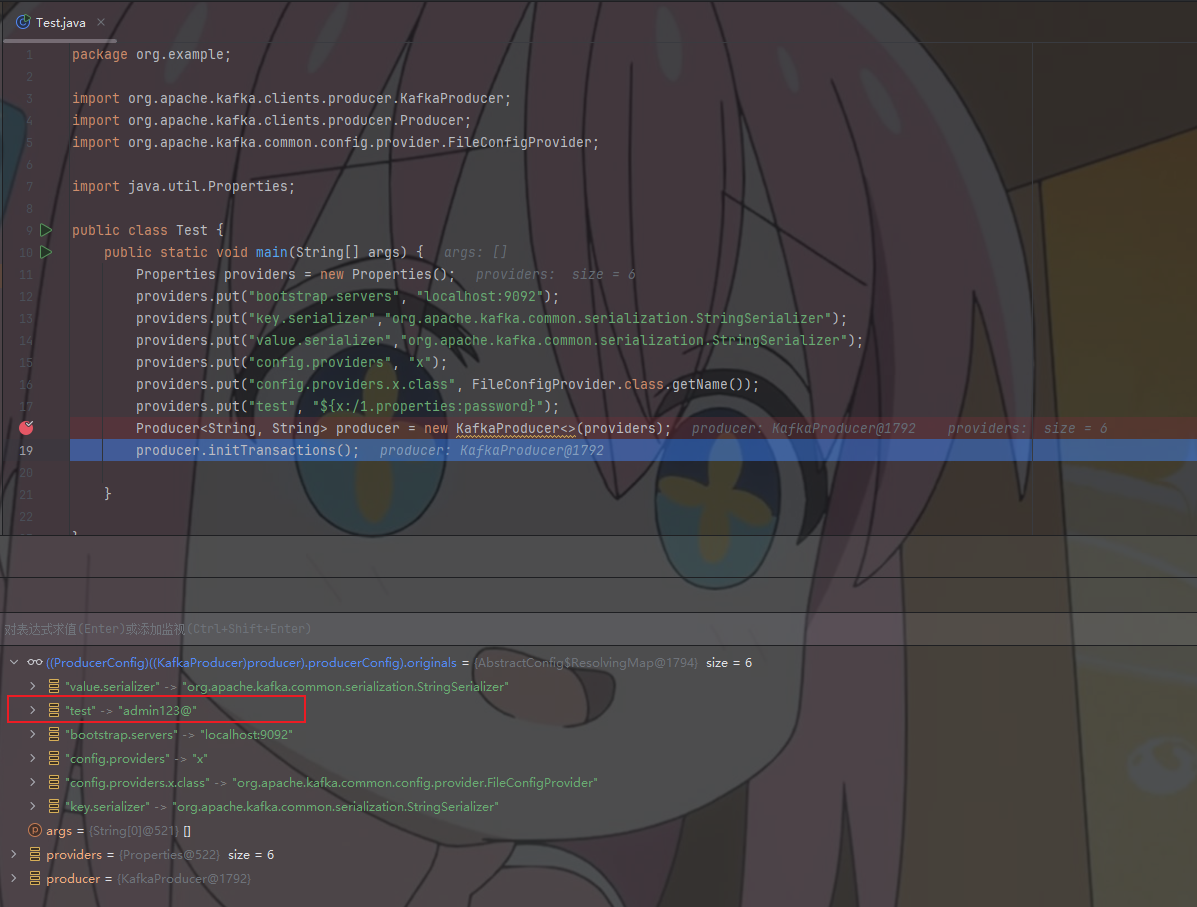

Apache Kafka 客户端接受配置数据以自定义行为,并包含 ConfigProvider 插件以操作这些配置。 Apache Kafka 还提供 FileConfigProvider、DirectoryConfigProvider 和 EnvVarConfigProvider 实现,其中包括从磁盘或环境变量读取的功能。在 Apache Kafka 客户端配置可以由不受信任方指定的应用程序中,攻击者可以使用这些 ConfigProvider 读取磁盘和环境变量的任意内容。

此问题影响 Apache Kafka 客户端:从 2.3.0 到 3.5.2、3.6.2、3.7.0。

漏洞复现

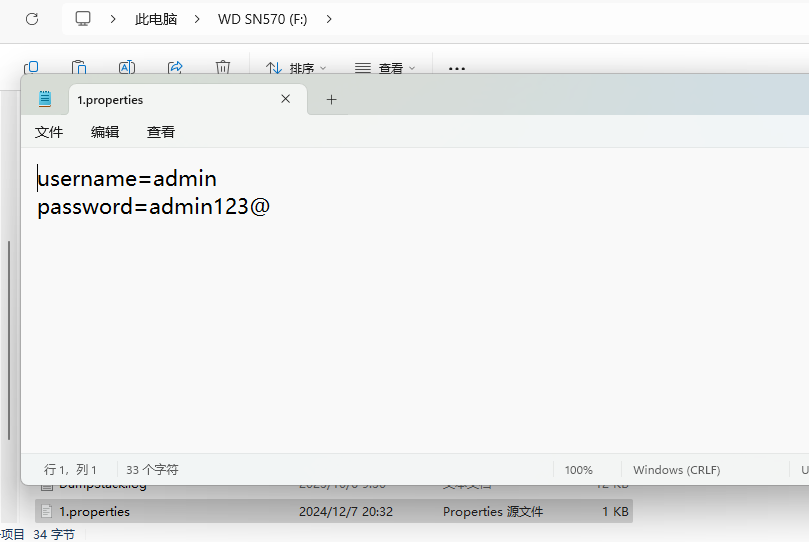

根目录下创建1.properties文件

然后配置客户端连接的配置项,在真实场景下存在于kafka客户端可控自定义配置的场景

1 | package org.example; |

环境准备

安装Git

安装nodejs

可以直接上https://nodejs.org/zh-cn/download/prebuilt-installer

有多版本需求的也可以用nvm管理多个版本的nodejs

安装hexo

1 | npm install hexo-cli -g |

安装好后执行hexo -version